CAIXA PRETA DA SAÚDE

Mesmo com o programa Mais Médicos, e todo gasto do governo com propagandas em plena campanha eleitoral, a saúde no Brasil continua preta. Os brasileiros pagam muitos e altos impostos, mas não possuem os serviços mais básicos dos quais necessitam.

Mesmo com o programa Mais Médicos, e todo gasto do governo com propagandas em plena campanha eleitoral, a saúde no Brasil continua preta. Os brasileiros pagam muitos e altos impostos, mas não possuem os serviços mais básicos dos quais necessitam.

Não é apenas a deficiência de profissionais, mas principalmente as condições em que este profissionais enfrentam para atuarem nos país.

Não há infraestrutura e faltam desde medicamentos até materiais básicos para atender a população. Os pacientes ficam anos na fila de espera para cirurgias e exames.

Em resposta ao programa Mais Médicos do governo, a Associação Médica Brasileira (AMB) juntamente com sociedades de especialidade e Associações Médicas Regionais lançou nesta quarta-feira, 12, o projeto Caixa Preta da Saúde.

O Site colaborativo, o Caixa Preta da Saúde permite que cidadãos enviem denúncias de mau atendimento médico em unidades de saúde do Sistema Único de Saúde (SUS) em qualquer lugar do Brasil. A população também poderá contribuir pelas redes sociais Twitter e Facebook.

O programa pretende mapear os problemas da saúde pública do Brasil e estimular a população a denunciar as condições encontradas nos hospitais, postos de atendimento e demais unidades de saúde. As pessoas podem enviar fotos e vídeos, apresentando os locais procurados e as dificuldades enfrentadas na busca por serviços de saúde, públicos ou não.

De fácil utilização, basta clicar no mapa e enviar a denúncia. A equipe do projeto caixa-preta da saúde fará a análise do material e, após esta análise, a denúncia entrará na web.

Segundo a Segundo a AMB, a intenção não é resolver todos os problemas do setor somente com o Caixa-preta da Saúde, mas sim mostrá-los como realmente são, dando voz aos que mais precisam – os usuários do sistema público de saúde.

Segundo a Segundo a AMB, a intenção não é resolver todos os problemas do setor somente com o Caixa-preta da Saúde, mas sim mostrá-los como realmente são, dando voz aos que mais precisam – os usuários do sistema público de saúde.

As condições da saúde todos estamos cansados de saber. O mau funcionamento decorrente dos desvios públicos para campanhas eleitorais e a má gestão dentre outros fatores.

O projeto CAIXA-PRETA DA SAÚDE é um meio pelo qual todas as pessoas, de qualquer lugar e a qualquer hora, podem enviar fotos e vídeos, apresentando os locais procurados e as dificuldades enfrentadas na busca por serviços de saúde, públicos ou não.

Pelo jeito vai haver congestionamento na rede.

- Published in Saúde do Homem

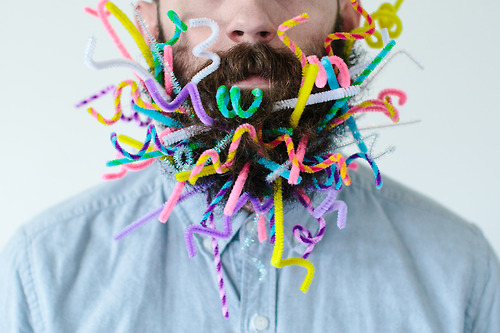

ACABAMENTO MASCULINO

Escolha o acabamento certo para você

1. Arredondado

Para o pescoço mais grosso e curto, o melhor é fazer o acabamento mais cavado nas laterais e bem arredondado. Este acabamento proporciona um aspecto mais suave na largura do pescoço e também o alonga em seu comprimento.

2. Quadrado

Para pescoço mais alongado e fino, a melhor maneira é o acabamento quadrado. Este tipo de acabamento da o efeito visual de alargar o pescoço e dado a impressão de diminuí-lo no comprimento.

3. Quadrado com as Quinas Arredondadas

Padrão de acabamento mais comum, indicado para pescoço não muitos largos ou finos, curtos ou compridos. É o mais utilizado em geral.

4. Acabamento Desfiado

Para cabelos mais irregulares, dando um toque mais moderno ao penteado. O acabamento é feito sem o desenho em linha reta, padrão da máquina de acabamento ou da navalha. O desenho é mais irregular, com os fios desfiados a navalha. Pode-se dar o mesmo efeito irregular nos fios cortando as mechas em sentido lateral ou em zigue-zague de forma que quando penteados o acabamento apresente a irregularidade dos fios menores misturados aos maiores no comprimento. A finalização é feita com cera ou pomada.

5. Clássico com Navalha

É o padrão utilizado em todos os cortes tradicionais, deixando o acabamento bem desenhado com linhas bem acentuadas.

6. Acabamento Sombreado

Com uma nuca bem sombreada em degrade sem a marcação do acabamento com a navalha. As linas originais do encontro do cabelo com a nuca permanecem suavemente em degradê.

7. Acabamento Natural

O contorno do cabelo é feito, mas deixando o aspecto de que o cabelo não foi cortado. Ergue-se o cabelo da nuca fazendo a limpeza com a máquina de acabamento apenas no excesso de fios do pés.

- Published in Geral

FLOR DO DESERTO

Flor do Deserto

Acervo do Barbeiro

Rosa do deserto, também conhecida como flor do deserto, é uma planta originária do Sul da África e da Península Arábica. O seu nome científico é Adenium obesum e faz parte da família Apocynaceae.

Esta plantas podem alcançar os 4 metros de altura e um metro e meio de largura. Apresentam flores deslumbrantes e como são plantas habituadas ao clima do deserto, também se adaptam e se desenvolvem bem em países tropicais.

Apresenta uma forma pouco usual, com um caule muito desenvolvido na base, porque para subsistir no deserto, tem que suportar fortes ventos e acumular água. As suas flores possuem cores muito variadas, podendo ter tonalidades do branco ao cor de vinho escuro e também lilás e vermelho. Estas plantas requerem polinização manual, ou então é possível adquirir mudas. Podem ser cultivadas nos países com um inverno mais rigoroso, mas têm que ser cultivadas em estufas, visto que as rosas do deserto morrem se estiverem em temperaturas inferiores a 14 Cº.

A rosa do deserto possui amantes e colecionadores espalhados por todo o mundo. Tendo em conta que é uma planta que possibilita a enxertia, é possível conseguir diferentes modelagens, com flores de variedades diferentes na mesma planta. Isto significa que cada planta pode ser personalizada ao gosto do seu dono. Por este motivo, estas plantas são muito apreciadas e muitas atingem preços altíssimos no mercado mundial, sendo neste aspeto parecida com o bonsai.

A rosa do deserto possui amantes e colecionadores espalhados por todo o mundo. Tendo em conta que é uma planta que possibilita a enxertia, é possível conseguir diferentes modelagens, com flores de variedades diferentes na mesma planta. Isto significa que cada planta pode ser personalizada ao gosto do seu dono. Por este motivo, estas plantas são muito apreciadas e muitas atingem preços altíssimos no mercado mundial, sendo neste aspeto parecida com o bonsai.

- Published in Geral

PRIVACIDADE NA INTERNET

‘Serviços gratuitos em troca de informações pessoais. Esse é a “barganha da privacidade” que todos nós enfrentamos na rede. Poderia ser o pior negócio de todos os tempos. ‘

Em meio à discussão sobre o art. 16 do Marco Civil da Internet de um lado, e com a notícia surpreendente da bilionária compra do Whatsapp pelo Facebook, é bastante o pertinente e esclarecedor artigo de Cory Doctorow , publicado originalmente em junho de 2012 na revista Technology Review, do MIT.

Aqui vai uma história que você já ouviu sobre a Internet: nós trocamos a nossa privacidade por serviços. A ideia é que a sua informação privada é menos valiosa pra você do que é para as empresas que as redistribuem do seu navegador enquanto você navega na rede. Essas empresas sabem o que fazer com sua informação privada para transformá-la em valor para elas e para você. Essa história tem assumido proporções míticas, e não me admiro, uma vez que há bilhões de dólares pegando carona nela.

Mas se isso for uma barganha, é um curioso arranjo unilateral. Para entender o tipo de negócio que você faz com a sua privacidade uma centena de vezes por dia, por favor leia e concorde com o seguinte:

Ao ler este acordo, você dá à Technology Review e seus sócios o direito ilimitado de interceptar e analisar suas escolhas de leitura a partir de hoje, para vender os insights assim recolhidos, e para manter essa informação em perpetuidade e fornecê-la, sem limitação, a qualquer terceiro.

Na verdade, o texto acima não é exatamente análogo às condições em que nós negociamos com cada clique do mouse. Para realmente refinar a analogia, eu teria que pedir a esta revista para esconder esse texto na margem de uma das últimas páginas. E eu teria que terminar o texto com este acordo está sujeito a alterações a qualquer momento.O que nós concordamos em participar na internet não é um acordo negociado; é uma salada maluca, e os fatos íntimos de sua vida (a sua localização, os seus interesses, seus amigos) são o buffet.

Por quê nós parecemos valorizar a privacidade tão pouco? Em parte, é porque nos dizem para fazer isso. O Facebook por mais de uma vez substituiu as preferências de privacidade de seus usuários, trocando-as por novas configurações padrão. O Facebook, em seguida, responde ao inevitável clamor público , restaurando algo que seria como o velho sistema, apenas um pouco menos privado. E ele acrescenta mais algumas linhas a um painel de privacidade inexplicavelmente complexo.

Mesmo se você ler as letras miúdas, os seres humanos são terríveis em precificar o valor líquido presente de uma decisão cujas consequências estão num futuro distante. Ninguém começaria a fumar se os tumores brotassem com a primeira tragada. A maioria das divulgações de privacidade também não nos colocam em perigo físico ou emocional imediato. Mas, dada a grande população que faz um grande número de divulgações, o dano é inevitável. Todos nós já ouvimos histórias sobre pessoas que foram demitidas porque definiu o sinalizador de privacidade errado naquele post em que jogou a merda no ventilador da firma.

Mesmo se você ler as letras miúdas, os seres humanos são terríveis em precificar o valor líquido presente de uma decisão cujas consequências estão num futuro distante. Ninguém começaria a fumar se os tumores brotassem com a primeira tragada. A maioria das divulgações de privacidade também não nos colocam em perigo físico ou emocional imediato. Mas, dada a grande população que faz um grande número de divulgações, o dano é inevitável. Todos nós já ouvimos histórias sobre pessoas que foram demitidas porque definiu o sinalizador de privacidade errado naquele post em que jogou a merda no ventilador da firma.

Os riscos aumentam à medida que divulgamos mais, algo que o design das nossas mídias sociais nos condiciona a fazer. Quando você começa a sua vida em uma nova rede social, você é recompensado com o reforço social à medida que seus velhos amigos aparecem e lhe dão parabéns ao chegar na festa. As divulgações subsequentes geram novas recompensas, mas nem sempre. Algumas divulgações parecem notícias bombásticas para você (“Estou me divorciando”), mas produzem apenas um cri-cri-cri de grilos virtuais na sua rede social. E ainda assim comunicações aparentemente insignificantes (“Será que meu bumbum parece grande nesses jeans?”) podem produzir uma torrente de respostas. Cientistas comportamentais têm um nome para essa dinâmica: “reforço intermitente”. É uma das técnicas de treinamento comportamental mais poderosas que conhecemos. Dê a um rato de laboratório uma alavanca que libera uma porção de alimento sob demanda e ele só vai pressioná-la quando ele estiver com fome. Dê-lhe uma alavanca que libera porções de alimentos em intervalos aleatórios, e ele vai continuar pressionando-a para sempre.

Como a sociedade ficaria melhor em preservar a privacidade online? Como Lawrence Lessig apontou em seu livro Código e outras leis do espaço cibernético, há quatro possíveis mecanismos: normas, leis, códigos, e mercados.

Como a sociedade ficaria melhor em preservar a privacidade online? Como Lawrence Lessig apontou em seu livro Código e outras leis do espaço cibernético, há quatro possíveis mecanismos: normas, leis, códigos, e mercados.

Até agora, temos sido muito terríveis em todas os aspectos. Pegue as normas: nosso mecanismo normativo primário para melhorar as decisões de privacidade são uma espécie de dedo em riste piedoso, especialmente dirigida para crianças. “Você passa muito tempo nessas Interwebs!” E ainda assim as escolas e as bibliotecas e os pais usam programas espiões na rede para capturar cada clique, atualização de status e mensagens instantâneas de crianças, com o pretexto de protegê-los de outros adultos. Em outras palavras: a sua privacidade é infinitamente valiosa, a menos que eu a esteja violando. (Ah, e se você fizer qualquer coisa para conseguir contornar nossa vigilância da rede, você está em apuros.)

E as leis? Nos Estados Unidos, há uma moda jurídica para algo chamado “Não Rastreie”: os usuários podem instruir seus navegadores a transmitir uma etiqueta que diz “Não colete informações sobre o meu usuário”. Mas não há mecanismo embutido de cumprimento — não podemos ter certeza de que funciona, a menos que os auditores desçam sobre os centros de dados dos gigantes de TI para garantir que eles não estão trapaceando. Na UE, eles gostam da ideia de que você possui seus dados, o que significa que você tem um interesse de propriedade nos fatos de sua vida e o direito de exigir que esta “propriedade” não seja mal utilizada. Mas esta abordagem também é falha. Se há uma coisa que os últimos 15 anos de lutas políticas da Internet nos ensinaram, é que nada é resolvido atribuindo direitos parecidos com a propriedade à informação copiada facilmente.

Tem ainda o espaço para melhoria — e lucro — no código. Uma grande parte da mineração de dados da Internet é o resultado de padrões permissivos sobre como nossos navegadores lidam com cookies, esses pedaços de código usado para nos rastrear. Agora, há duas maneiras de navegar na web: desativar os cookies completamente e viver com o fato de que muitos sites não irão funcionar, ou ativar todos os cookies e aceitar a extração no atacado de seus hábitos de uso da Internet.

Fabricantes de navegadores poderiam apunhalar o problema. Como precedente, lembre-se do que aconteceu com os anúncios pop-up. Quando a Web era jovem, pop-ups estavam por toda parte. Eles apareciam em pequenas janelas que se reproduziam quando você as fechava. Eles fugiam do seu cursor e tocavam música automaticamente. Porque pop-ups eram a única maneira de receber uma grana decente dos anunciantes, a sabedoria convencional era que nenhum fornecedor de navegador poderia ter recursos para bloquear pop-ups, por padrão, mesmo que os usuários os odiassem.

O impasse foi quebrado pela Mozilla, uma fundação sem fins lucrativos que se preocupou principalmente em servir aos usuários, e não aos proprietários de sites ou anunciantes. Quando o Firefox da Mozilla ativou o bloqueio de pop-up por padrão, ele começou a ser um sucesso estrondoso. Os outros fabricantes de navegadores não tiveram escolha a não ser seguir o exemplo. Hoje, os pop-ups simplesmente já eram.

O impasse foi quebrado pela Mozilla, uma fundação sem fins lucrativos que se preocupou principalmente em servir aos usuários, e não aos proprietários de sites ou anunciantes. Quando o Firefox da Mozilla ativou o bloqueio de pop-up por padrão, ele começou a ser um sucesso estrondoso. Os outros fabricantes de navegadores não tiveram escolha a não ser seguir o exemplo. Hoje, os pop-ups simplesmente já eram.

Gerenciadores de cookie deveriam vir em seguida. Imagine se o seu navegador carregasse apenas cookies que ele achasse que eram úteis para você, ao invés de dezenas de redes de anúncios com os quais você nunca quis interagir. Os anunciantes e compradores de mídia vão dizer que a ideia não pode funcionar. Mas a verdade é que reduzir o rastreamento na Internet não será o fim da publicidade. Ao final, poderia ser uma mudança bem-vinda para aqueles nos negócios de análise e publicidade. Uma vez que a barganha da privacidade ocorre sem coerção, boas companhias serão capazes de construir serviços que obtenham mais dados de seus usuários do que más companhias. Agora mesmo, parece que todo mundo suga os dados do seu computador, a despeito de o serviço ser superior.

Para dispositivos móveis, precisaríamos de ferramentas mais sofisticadas. Hoje, os mercados apps para celular apresentam para você ofertas do tipo pegar ou largar. Se você quiser baixar aquele app Ligue Os Pontos para entreter seus filhos em uma longa viagem de carro, você deve permitir o acesso do aplicativo ao seu número de telefone e localização. E se os Sistemas Operacionais de celulares fossem projetados para permitir que os seus usuários os instruísse a mentir para os apps? “Sempre que o aplicativo Ligue Os Pontos quiser saber onde eu estou, invente alguma coisa. Quando ele quiser o meu número de telefone, dê-lhe um número aleatório”. Um módulo experimental para o CyanogenMod (uma versão livre/aberta do sistema operacional Android) já faz isso. Ele funciona razoavelmente bem, mas seria melhor se tivesse sido oficialmente apoiado pelo Google.

Longe de destruir o negócio, deixar os usuários controlarem a divulgação poderia criar valor. Projete um aplicativo para o qual eu dê minha localização de bom grado (como eu faço com o app Hailo para encomendar os táxis pretos de Londres) e você seria uma das poucas e orgulhosas empresas com a minha permissão para acessar e vender essa informação. Agora mesmo, os usuários e o pessoal da análise estão em uma guerra de tiros, mas apenas o pessoal da análise está armado. Há uma oportunidade de negócio para uma empresa que queira fornecer armas aos rebeldes em vez do império.

- Published in Comportamento

USURA INSTITUCIONALIZADA

A taxa de juros praticada por instituições financeiras pode ser novamente limitada no Brasil. Um apelo contra as escandalosas taxas de juros cobradas pelos bancos, principais doadores das campanhas eleitorais presidenciais.

A Proposta de Emenda à Constituição (PEC) 370/13, do deputado Vieira da Cunha (PDT-RS), reintroduz no texto constitucional o teto máximo de 12% ao ano para o juro real, incluídas comissões e quaisquer outras remunerações ao crédito.

“Usura”

Diante desses números, o deputado afirma tratar-se de “um viciado e perverso sistema eleitoral” que torna governantes reféns de instituições que os financiam e depois cobram a conta. “E quem paga é o povo brasileiro, notadamente os pobres e a classe média, submetidos a taxas escandalosas de juros”, sustenta.

Diante desses números, o deputado afirma tratar-se de “um viciado e perverso sistema eleitoral” que torna governantes reféns de instituições que os financiam e depois cobram a conta. “E quem paga é o povo brasileiro, notadamente os pobres e a classe média, submetidos a taxas escandalosas de juros”, sustenta.Tramitação

- Published in Geral

DIA DA MULHER

História do 8 de março

no ano de 1910, durante uma conferência na Dinamarca, ficou decidido que 8 de março seria o “Dia Internacional da Mulher”.

no ano de 1910, durante uma conferência na Dinamarca, ficou decidido que 8 de março seria o “Dia Internacional da Mulher”.

Uma homenagem às mulheres que morreram na fábrica de tecido no dia 08 de março de 1857. Somente em 1975 a data foi oficializada por um decreto da ONU (Organização das Nações Unidas).

A data não é apenas comemorativa. É um dia específico para que toda a sociedade reflita a mulher na sociedade.

o termo “sexo” se refere à divisão biológica em macho e fêmea. O termo “gênero” ao papel social atribuído a uma pessoa baseado em seu sexo aparente e/ou em outros fatores contingentes. O gênero transcende a dimensão biológica dos seres. Ele analisa os atributos culturais associados a cada um dos sexos e seus relacionamentos interpessoais. Uma análise do papel da mulher na sociedade transcende o sexo.

Na enorme variação de atitudes culturais, entre e dentro das sociedades, em relação ao sexo, a sexualidade e aos papéis sexuais, há a identidade de gênero, o sentimento individual de pertencer a um gênero, e a percepção de gênero como uma descrição de como o gênero de uma pessoa é percebido.

Como o sexo em sua divisão biológica nas suas variações culturais, na sua sexualidade, em seus papéis e na forma como são percebidos têm sido tratados ao colocarem-se como feminino? Está resposta é a imagem da mulher que todos criamos.

O aprendizado deste esteriótipo de mulher é parte do sistema de machismo. No contexto social o machismo se manifesta em todo tipo de ação que desequilibra a equanimidade.

A violência contra a mulher é uma violência cometida não apenas ao sexo em sua divisão biológica, mas a todo ser que assume o papel feminino na sociedade.

Mesmo com todos os avanços, esta violência se expressa de diversas maneiras e numa variedade de formas. A violência nos salários baixos, jornada excessiva de trabalho e desvantagens na carreira profissional. Na exclusão do mercado de trabalho, como é o caso do transsexual, do transgênero e do travesti. E a exclusão financeira. E todos temos nossas memórias machistas que entram em ação.

O Machismo Feminino

Mary Del Priore é historiadora, professora universitária e autora de obras como História das Mulheres no Brasil (ed. Contexto), vencedor dos prêmios Jabuti e Casa Grande e Senzala, e Histórias e Conversas de Mulher (ed. Planeta), em que acompanha avanços femininos desde o século 18.

“Muitas mulheres “não conseguem se ver fora da órbita do homem” e são dependentes da aprovação e do desejo masculino.”

No último século as mulheres brasileiras conquistaram o direito de votar, tomar anticoncepcionais, usar biquíni e a independência profissional.

Mas ainda são vítimas de seu próprio machismo. A maioria ainda não consegue viver fora da órbita do homem. São emocionalmente, financeiramente e psicologicamente dependentes da aprovação e do desejo masculino.

Esta construção do feminino observamos na orientação que independe do sexo biológico.

Apesar de terem conquistado espaço no ambiente profissional desde os anos 80, e no setor acadêmico e político, o pior do machismo no Brasil sobrevive da educação que as mulheres transmitem para os seus filhos. Elas são formadoras dos preconceitos masculinos. Quando colocam o homem como dependentes do seu serviço doméstico, proíbem os filhos ou os maridos de realizarem a manutenção cotidiana da casa. Quando proíbem que as meninas exerçam a naturalidade da sua sexualidade.

o Slut Shaming, muito comum na separação de mulher pra casar x mulher pra pegar.

Acabam atuando de forma ambivalente. Na vida pública o comportamento liberal e competitivo e aparentemente tolerante. Na vida privada exercem as mesmas morais aprendidas pelas mães. O machismo das nossas mulheres é ainda mais evidente nas classes menos educadas e nas famílias tradição e propriedade.

Alguns fatores contribuem bastante para que ainda haja tantas mulheres com este tipo de pensamento, que vão desde a velha mídia e suas ações que reforçam uma série de estereótipos até a influência da família. Boa parte das mulheres machistas não se reconhece como tal, mas reproduz uma série de clichês que são fundamentados em idéias bastante preconceituosas.

E o que as mulheres querem? O que os homens querem?

- Published in Comportamento, Psicologia

UNDERCUT MASCULINO

Máquina na lateral e atrás, em cima volume, o corte undercut!

Uma ideia simples nas inúmeras variações de um corte versátil que combina com todos os tipos de cabelos.

As laterais ficam menos volumosas, alongam a silhueta. O efeito rente pode ser dado até com com a tesoura.

Com maior comprimento na parte superior tem-se a liberdade para pentear como desejar. Quem tem fios ondulados também pode arriscar.

Uma releitura do corte punk que foi moda nos anos 80 virou mania entre os homens e desbancou o moicano.

O surgimento do undercut aconteceu no início dos anos 90. Na época os garotos esqueitistas raspavam apenas um lado da cabeça criando uma espécie de estilo revolucionário.

O efeito bagunçado dá o tom urbano que a modinha exige.

O corte é estiloso, mas dá trabalho para atingir a proporção certa.

- Published in Corte Masculino